前面的教程使用OpenVAS 9.0第1部分进行漏洞扫描我们已经完成了Kali Linux上的OpenVAS安装过程以及虚拟设备的安装。在本教程中,我们将学习如何配置和运行漏洞扫描。为了演示目的,我们还安装了一个带有Metasploitable 2的虚拟机,我们将使用OpenVAS作为目标。如果您不知道如何安装Metasploitable,您可以查看Metasploitable 2(向下滚动)或Metasploitable 3的安装教程。

在我们真正开始使用OpenVAS 9进行漏洞扫描之前,我们必须完成以下任务:

- 创建并配置一个目标。

- 创建并配置扫描任务。

- 运行扫描。

在本教程的这一点,您需要安装并配置OpenVAS 9.0。如果您目前还没有这样做,我建议先使用OpenVAS进行漏洞扫描的第一部分。为了遵循这一点,我们还建议启动一个易受攻击的Metasploitable机器,并通过OpenVAS设备或安装了OpenVAS的Kali Linux VM访问。本教程使用的实验设置如下所示:

- 主机带有VMWare Workstation Pro 12。

- 安装了OpenVAS 9.0的Kali Linux 2018.2 VM(192.168.65.128)。

- Metasploitable 2 VM(192.168.65.137)。

所有虚拟机均使用可在网络适配器的网络设置中配置的NAT网络。现在我们已经完成了所有的工作,让我们开始配置一个目标和一个扫描任务。

提示:您是否忘记写下或更改OpenVAS管理员密码?查看安装教程,了解如何重置管理员密码。

1在OpenVAS中创建一个目标

第一步是使用OpenVAS / Greenbone Security Assistant Web界面创建和配置目标。在我们配置扫描任务的以下步骤中选择此新创建的目标。

要创建目标,我们需要遵循2个步骤:

- 转至顶部菜单中的“配置”并选择“目标”。

- 点击左上角的蓝色图标创建一个新的目标。

点击配置,然后点击新的目标。

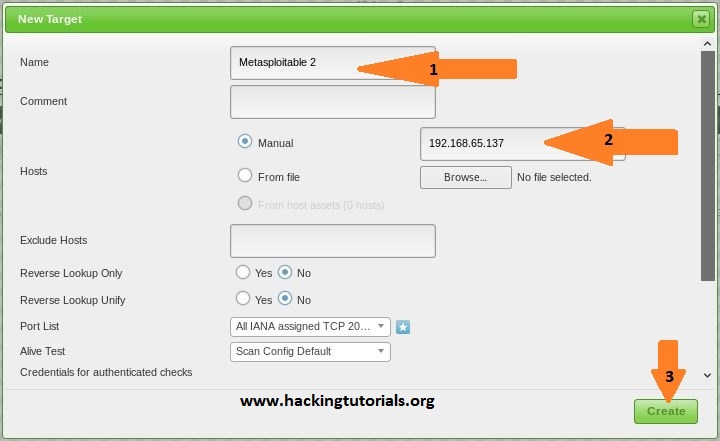

点击新的目标按钮后,会出现一个对话屏幕,我们必须输入以下信息:

- 目标名称,我们将其命名为Metasploitable 2。

- 目标IP主机,它是我们的Metasploitable 2实验室机器的IP地址。

保持所有其他设置为默认值,然后单击“创建”按钮。

输入目标名称,IP并点击创建。

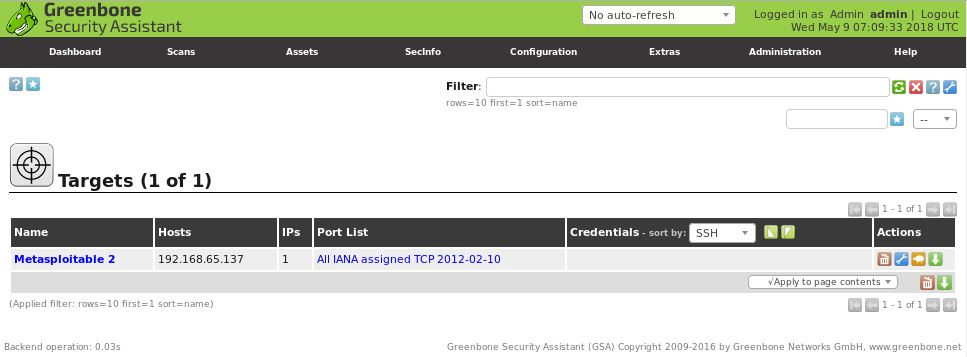

新创建的目标现在将显示在可用目标列表中:

新创建的目标。

现在我们已经完成了所有设置的目标,让我们继续创建一个扫描任务,以扫描Metasploitable 2目标中的漏洞。

2在OpenVAS中配置扫描任务

在本教程的这一部分中,我们将创建一个新的扫描任务。扫描任务定义要扫描哪些目标以及每台主机的扫描选项,如日程安排,扫描配置以及同时扫描的目标和NVT。在本教程中,我们将创建一个扫描任务并使用默认扫描配置。在使用OpenVAS 9.0第3部分进行漏洞扫描(将于2018年5月25日发布)中,我们将详细介绍扫描配置。

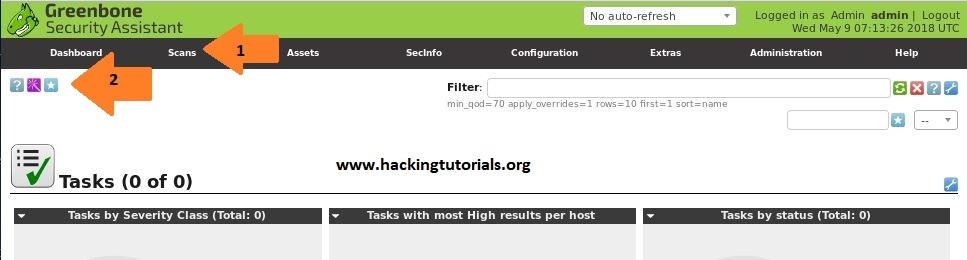

要创建新的扫描任务,我们必须执行以下步骤:

- 转到顶部菜单中的“扫描”并选择“任务”。

- 指向左上角的蓝色图标并选择“新任务”。

点击扫描 - >任务,然后点击新任务。

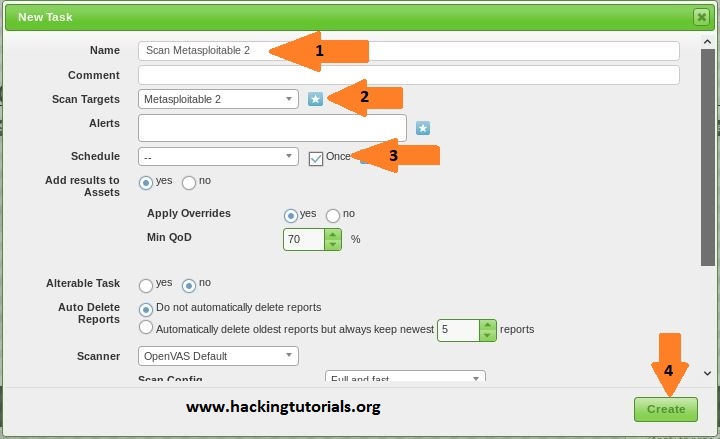

点击新的扫描选项后,会出现一个对话框,我们必须输入以下信息:

- 任务名称,我们将其命名为“扫描Metasploitable 2”。

- 确保我们之前创建的Metasploitable 2目标被选中。

- 勾选一次复选框。

- 保留所有其他设置默认值,然后单击“创建”按钮以创建新任务。

输入任务名称,目标并只安排一次任务。

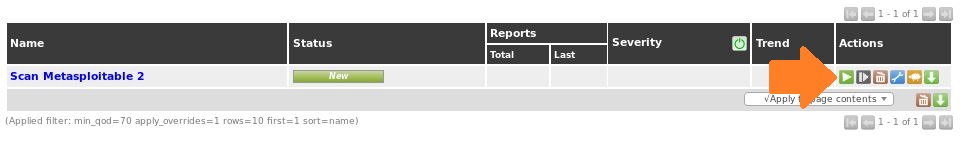

新创建的任务现在将显示在任务列表中,如下所示:

新建的扫描任务。

还有其他一些选项可用于创建扫描任务。我们可以使用扫描任务向导来即时扫描目标,也可以使用高级扫描任务向导来提供更多配置选项。为了演示目的,我们将坚持我们刚刚创建的任务。

现在我们已经配置了扫描任务并将Metasploitable 2机器添加到了目标列表中,剩下的就是运行该任务并等待结果。

3运行OpenVAS漏洞扫描

要运行新创建的任务,我们只需点击绿色的开始按钮,如下所示:

运行扫描任务。

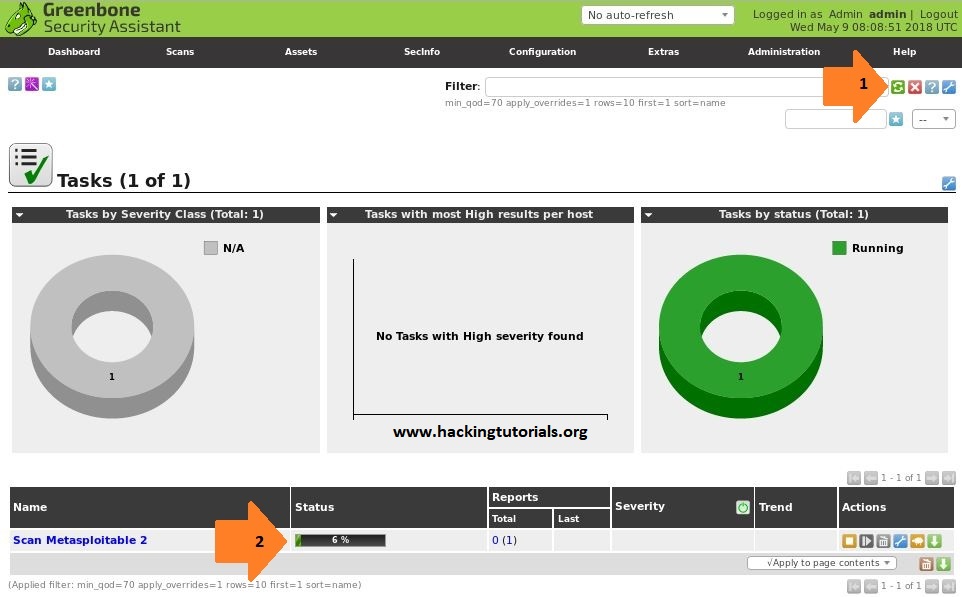

扫描任务现在将针对所选目标执行。请注意,完整扫描可能需要一段时间才能完成。刷新任务页面时,您将能够检查已执行任务的进度:

- 重新加载页面。

- 检查任务状态/进度。

正在进行漏洞扫描...

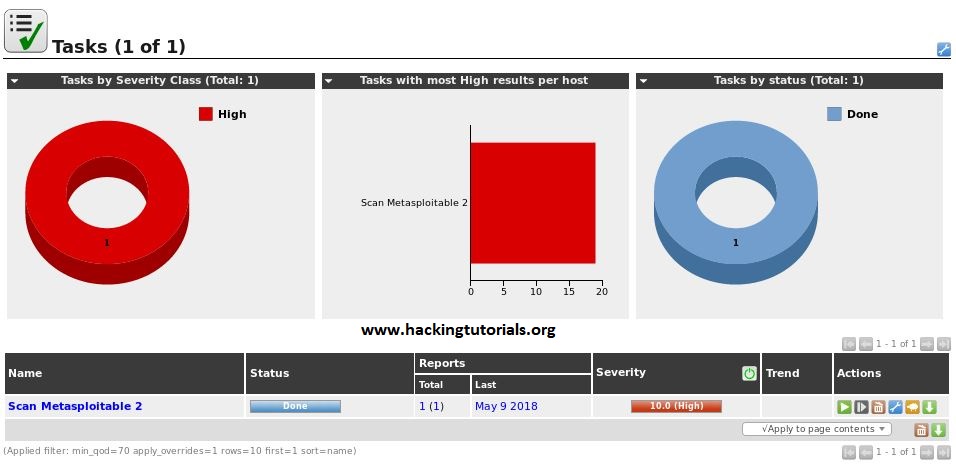

等待一段时间后,扫描任务完成并且状态更改为“完成”:

漏洞扫描已完成

正如预期的那样,我们可以看到OpenVAS发现了一些严重的漏洞。让我们来看看结果的细节。

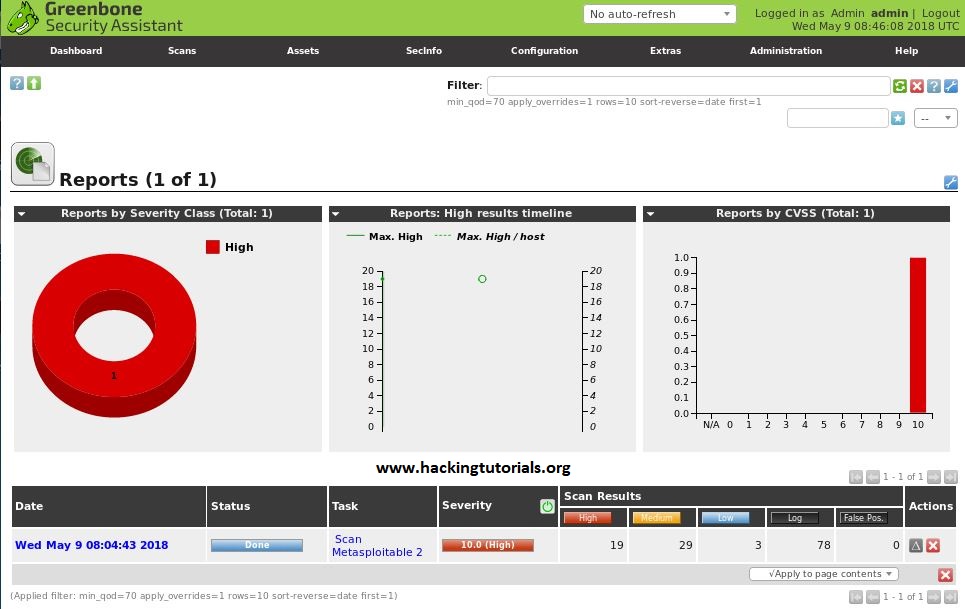

4解释扫描结果

现在漏洞扫描已完成,我们可以浏览顶部菜单中的'扫描 - >报告'。在报告页面上,我们可以找到已完成扫描任务的报告:

漏洞扫描报告

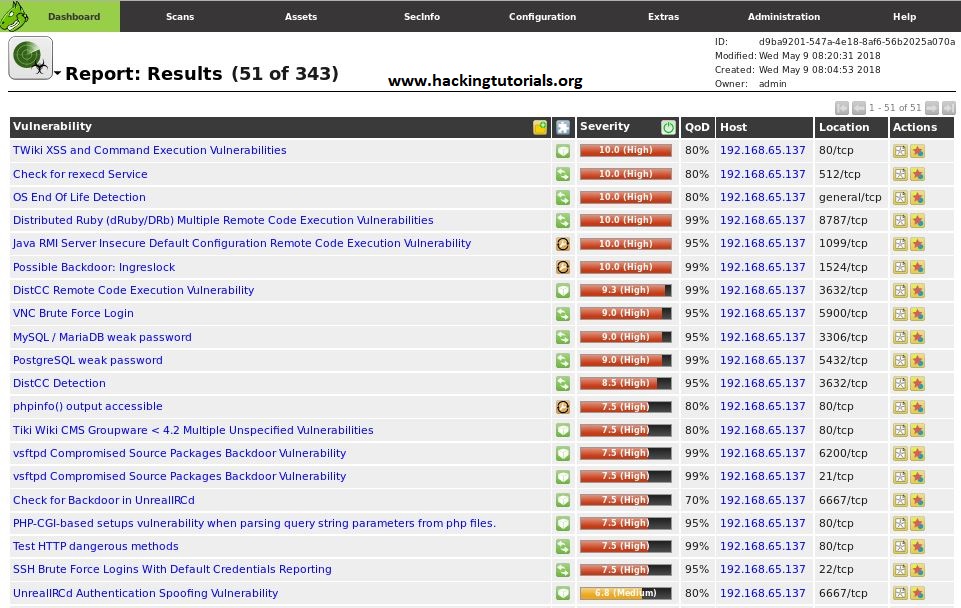

通过单击报告名称,我们可以获得Metasploitable 2机器上发现的所有漏洞的概述,这已经是预期的很多了。结果默认情况下按严重等级排序:

发现漏洞。

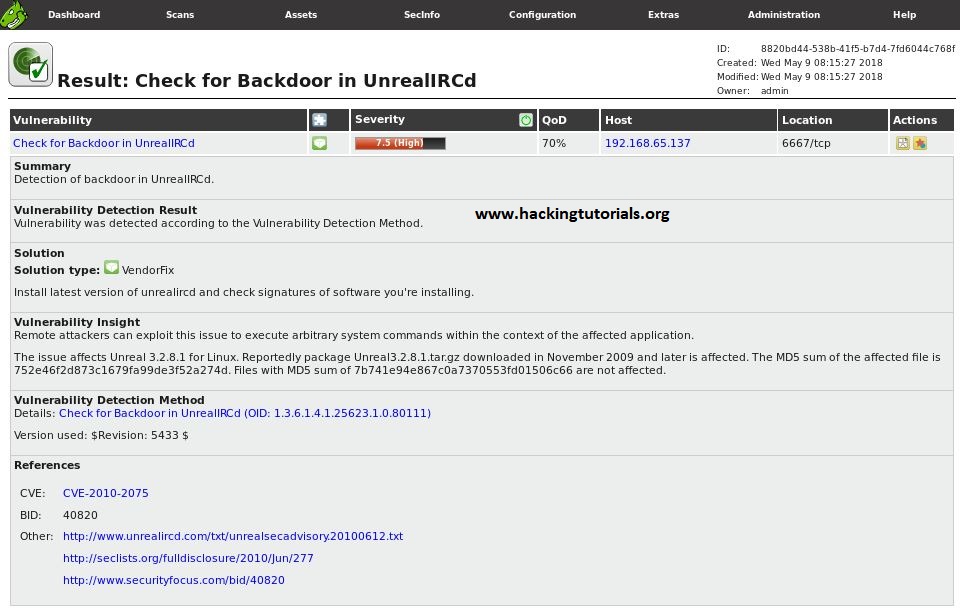

当我们点击漏洞名称时,我们可以获得有关漏洞详细信息的概述。以下详细信息适用于我们在早期教程中介绍的虚幻IRCD中的后门漏洞:

漏洞详情。

最后,我们还可以以各种格式导出报告,例如:XML,HTML和PDF。我们可以通过从下拉菜单中选择所需的格式来完成此操作,然后单击绿色的导出图标,如下所示:

将漏洞报告导出为PDF。

目前,这将通过OpenVAS教程结束漏洞扫描的第2部分。在接下来的最后一部分,我们将重点关注自定义扫描配置,以便微调我们的扫描需求。使用OpenVAS进行漏洞扫描的第3部分将于5月25日发布。

本文作者为Mr.Bai,转载请注明。