在本教程中,我们将演示如何使用Vagrant,Packer和Virtualbox在Windows 10环境中安装Metasploitable 3。到目前为止,我们在黑客教程上做了大量关于黑客入侵Metasploitable 2 Linux机器的教程。我们已经演示了如何安装Metasploitable 2,如何枚举并执行漏洞评估,以及如何利用它。就像许多易受攻击的机器一样,Metasploitable 2是一台Linux机器。由于严格的许可策略,提供易受攻击的Windows机器而不违反任何许可规则是一项挑战。不幸的是,您不能只下载虚拟机,但您必须使用一些工具和从Microsoft网站下载的Windows 2008评估版本自行配置它。

安装过程非常简单,在安装正确的依赖关系时不应引起太多麻烦。安装过程的最大部分是由安装脚本自动处理的。完整的安装过程可能需要几个小时,准备花时间安装Metasploitable 3。

在我们继续安装过程之前,我们需要安装一些依赖项:

- Packer v1.0.0:https://www.packer.io/downloads.html

- Vagrant 1.9.1:https : //releases.hashicorp.com/vagrant/1.9.1/

- Vagrant Reload Plugin v0.0.1:https://github.com/aidanns/vagrant-reload

- Virtualbox 5.1.14:https://www.virtualbox.org/wiki/Downloads

为了避免(很多)麻烦,建议下载如上所述的确切版本。安装脚本的成功率很大程度上取决于构建环境。为了便于参考,我们在Windows 10 Enterprise x64 Build 15063上构建了Metasploitable 3机器。

在我们构建VM之前,我们必须使用下载的安装文件来安装Vagrant和Virtualbox。我们不会演示此软件的安装过程,因为它非常简单,只需要几次点击“下一个”。接下来,我们需要安装Vagrant重载插件,我们需要下载Packer。

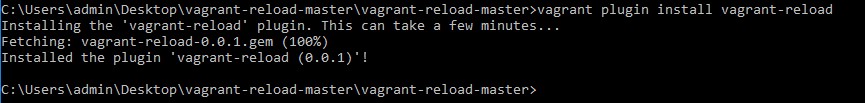

安装Vagrant重载插件

将命令行中的目录更改为您下载并解压缩Vagrant Reload插件的目录。然后运行以下命令来安装插件:

vagrant plugin install vagrant-reload

流浪汉插件vagrant-reload安装成功。

现在我们已经安装了Vagrant重载插件,我们可以继续下载Packer。

下载Packer

下一步是从下面的下载页面下载Packer:

https://www.packer.io/downloads.html

下载最新版本的Packer并将其解压缩到Metasploitable 3主目录。将Packer二进制文件存储在Metasploitable 3目录中,可以让我们轻松地执行它来设置VM,而无需设置系统变量或使用二进制文件的完整路径。将Packer文件复制到Metasploitable 3目录后,我们可以开始设置虚拟机。

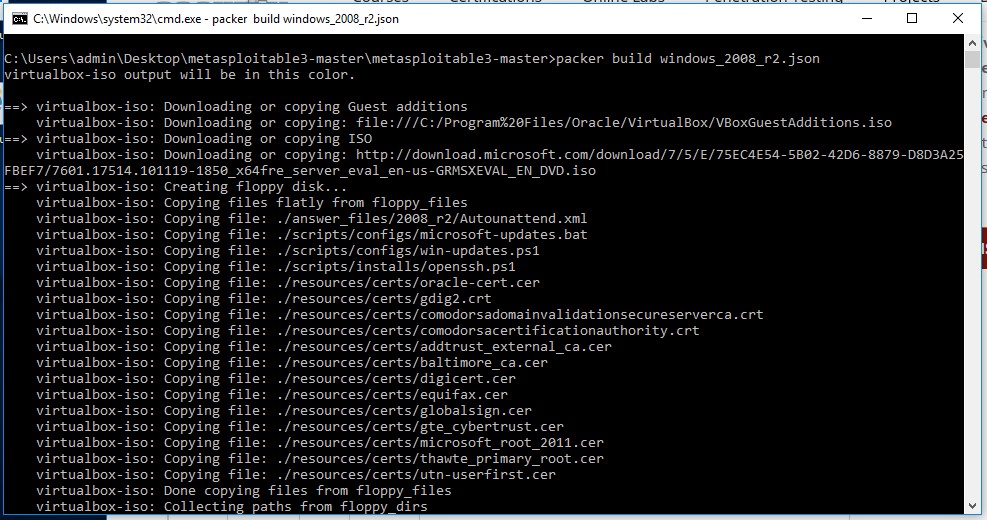

创建Metasploitable 3 VM

现在我们已经安装了所有先决条件,我们可以使用Packer在Virtualbox中设置虚拟机。将命令行移至Metasploitable 3位置并从提升的命令行运行以下命令:

packer build windows_2008_r2.json

构建Metasploitable 3 VM需要一段时间。

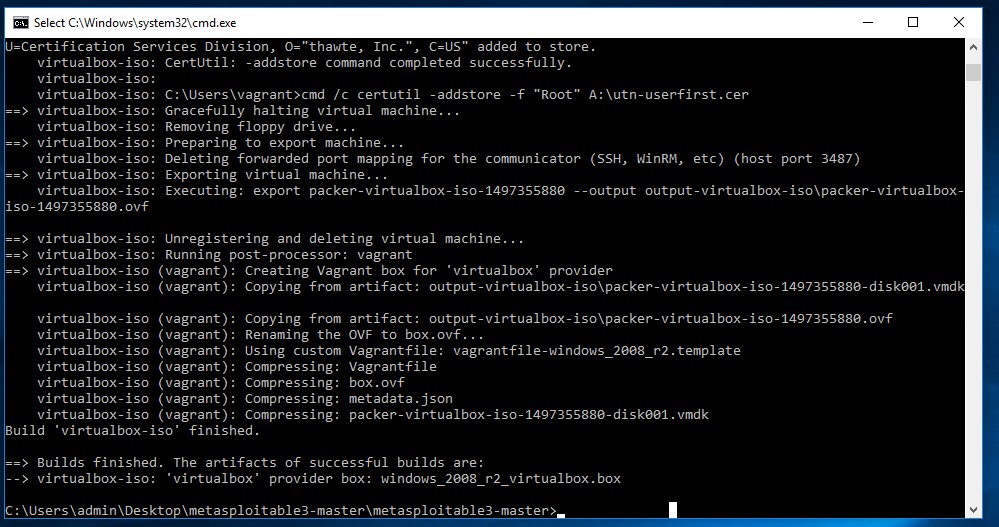

此命令需要一段时间才能完成,因为首先它会从Microsoft网站下载Windows 2008评估版本。下载完成后,脚本将继续在Virtualbox中设置虚拟机,并在虚拟机上安装Windows 2008。整个过程需要30-60分钟。这取决于主机的配置和互联网连接的速度。脚本完成后,输出如下所示:

Metasploitable 3构建过程完成没有错误。

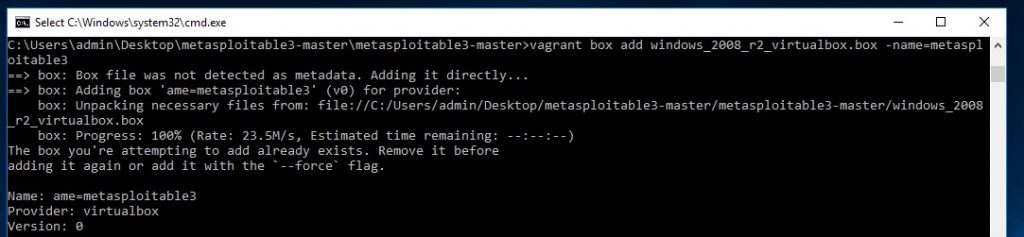

脚本完成后,运行以下命令:

vagrant box add windows_2008_r2_virtualbox.box –name=metasploitable3

Metasploitable 3添加到Vagrant环境中。

最后,我们必须运行one more命令让Vagrant执行在Windows Server 2008虚拟机上安装易受攻击软件的脚本。运行以下命令,并预计等待15-30分钟直到完成:

vagrant up

这将结束Metasploitable 3的安装,您应该能够在Virtualbox中启动VM。

使用Vagrant的Metasploitable 3安装错误

Metasploitable 3安装过程有点棘手,并且容易出现与特定版本的先决条件相关的错误。使用本教程前面提到的Vagrant,Packer&Virtualbox版本可避免编写本教程时遇到的大多数错误。特别是最新版本的Virtualbox在发布vagrant up命令后导致了很多错误。

在安装易受攻击的软件期间,您可能会收到与虚拟机状态相关的错误:“客户机在等待启动时进入无效状态。” 发生这种情况时,请重新启动虚拟机并再次运行vagrant up命令。

安装易受攻击的软件时可能出现的另一个错误如下:“巧克力不被识别为内部或外部命令”。该错误不仅适用于Chocolatey,还适用于其他一些脚本。为了摆脱这个错误,我将以下目录添加到Path变量中:

C:\Users\admin\Desktop\metasploitable-3-master\metasploitable-3-master\scripts\installs\

这将使该目录中的所有脚本都可访问,而无需使用完整路径。最终,我必须在完成没有错误之前多次运行“Vagrant up”命令。

在同一主机上运行Kali Linux VM

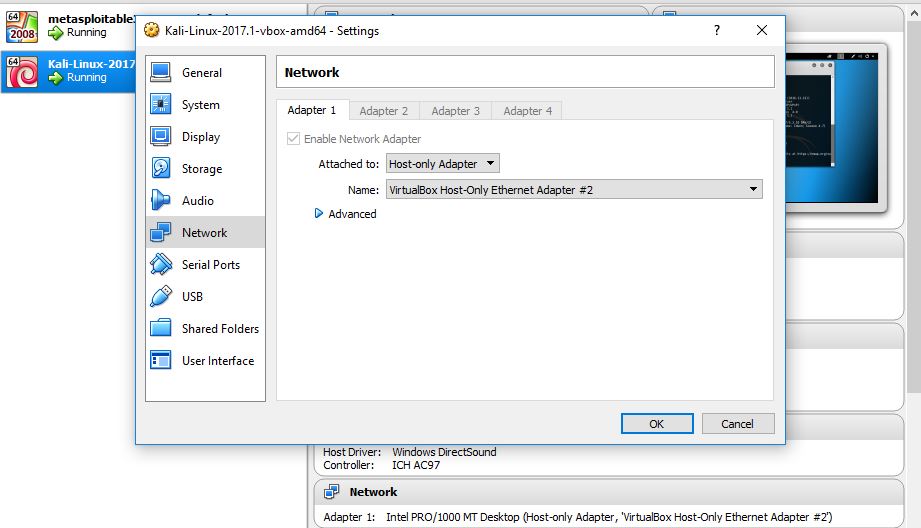

如果您在同一主机上的Virtualbox中运行Kali Linux虚拟机,则必须确保设置正确的网络设置。否则,您将无法通过Kali Linux攻击箱连接到Metasploitable 3机器。您无需更改Metasploitable 3计算机的网络设置,仅适用于Kali Linux VM:

选择:仅主机适配器。

启动Metasploitable 3

现在我们已经完成了Metasploitable 2的安装过程,我们准备在Virtualbox中引导。虚拟机的默认用户名是“vagrant”,密码为“vagrant”。即使安装过程中产生了一些安静错误,但我们无法快速修复(Google是您的朋友!)。我必须说,Metasploitable 3的开发人员在安装过程中做得非常好,并为公众提供了一个易受攻击的Windows机器。

在接下来的教程中,我们将枚举和利用Metasploitable 3并创建一个完整的演练。

本文作者为Mr.Bai,转载请注明。